Moja strona została zainfekowana

Jak rozpoznać infekcję?

Wystąpił któryś z poniższych problemów:

- ktoś bez twojej wiedzy zmienił treści na twojej stronie internetowej, dodał nowego użytkownika lub zmienił uprawnienia dostępu,

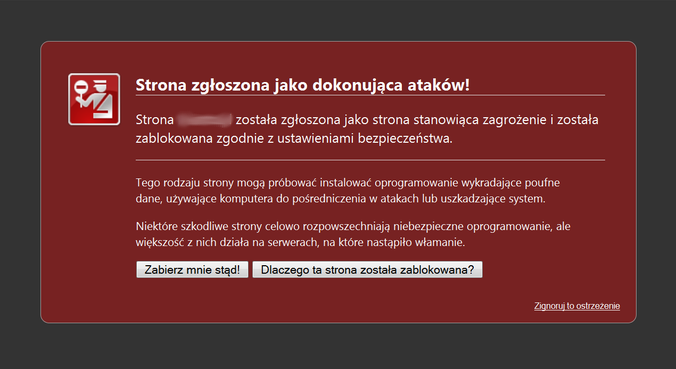

- po wejściu na swoją stronę otrzymujesz komunikat „Strona zgłoszona jako dokonująca ataków”,

- otrzymałeś maila z powiadomieniem od swojego dostawcy hostingu lub Google z informacją o tym, że twoja strona została zainfekowana,

- przy próbie wejścia na swoją stronę otrzymujesz ostrzeżenie ze swojego programu antywirusowego,

- wyniki wyszukiwania dla twojej strony w popularnych wyszukiwarkach takich jak Google czy Bing zwracają dziwne dane np.: reklamy produktów farmaceutycznych,

- po wejściu na swoją stronę zostajesz przekierowany pod inny adres, do innej domeny,

- na koncie ftp widzisz podejrzane pliki,

- twoja strona jest wykorzystywana do wysyłania spamu (otrzymujesz wiadomości zwrotne o niedostarczonych e-mailach),

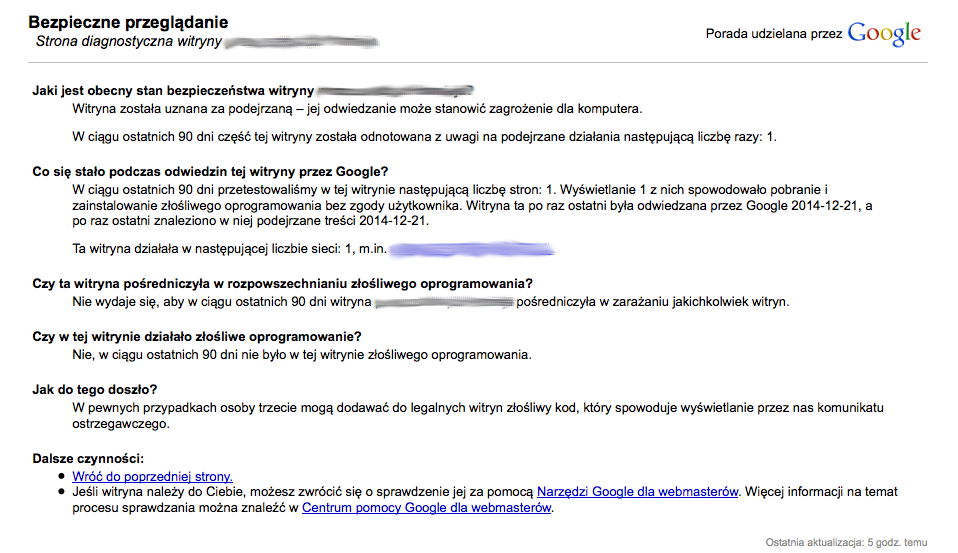

- narzędzie diagnostyczne Google informuje o odnalezieniu na Twojej stronie złośliwych treści. Link do narzędzia: http://google.com/safebrowsing/diagnostic?site=http://example.com (zamiast http://example.com wpisz adres swojej witryny).

Jak dochodzi do infekcji?

Do infekcji może dojść na różne sposoby, niektóre z nich to:

- wykorzystanie przez atakującego tzw. „dziur” w popularnym oprogramowaniu webowym. Im popularniejsze oprogramowanie tym częściej pojawiają się znane dziury i tym częściej są wykorzystywane. Im rzadziej aktualizujesz oprogramowanie swojej strony (np. WordPress, Joomla, Drupal, OsCmmerce oraz wtyczki) tym bardziej twoja strona jest podatna na ataki.

- wykorzystanie przez atakującego prawidłowego hasła do serwera ftp lub do części administracyjnej twojego serwisu. Do przejęcia hasła może dojść poprzez zainfekowany komputer w czasie kiedy aktualizujesz swoją stronę. Jeśli nie przywiązujesz wagi do siły hasła, może ono zostać odgadnięte lub złamane przez atakującego, może zostać również skompromitowane w inny sposób poprzez nieuwagę lub lekkomyślność osób będących w jego posiadaniu.

- wykorzystanie przez atakującego nieprawidłowo skonfigurowanych uprawnień. Dotyczy to uprawnień do plików na serwerze, uprawnień do wykonywania różnych typów operacji na bazie danych jak i zbyt dużych uprawnień przydzielonych użytkownikom strony w panelu administracyjnym.

Jakie są skutki infekcji?

Problem twojej zainfekowanej witryny nie dotyczy tylko Ciebie:

- komputery użytkowników odwiedzający twoją stronę mogą zostać zainfekowane przez złośliwe oprogramowanie wykradające dane osobowe, numery kart kredytowych, hasła i inne poufne dane,

- twoja strona może być wykorzystywana do wysyłania użytkownikom internetu tysięcy niechcianych wiadomości e-mail

- twoja strona może być wykorzystywana do ataku na inne strony internetowe i dalszego rozprzestrzeniania złośliwego oprogramowania,

- odwiedzający Cie użytkownicy mogą paść ofiarą oszustwa, wyłudzenia lub kradzieży,

- pozycja twojej witryny w wynikach wyszukiwania może znacząco spaść. Producenci wyszukiwarek (np. Google, Bing) dbają o to by zwracać jak najbardziej trafne wyniki a skompromitowana strona na pewno do takich nie należy.

- skompromitowana strona przestają być dla ciebie reklamą i wizytówką a zrażeni ostrzeżeniami użytkownicy szybko znajdą w sieci inne ciekawe i bezpieczne miejsce.

Pamiętaj!

Jeśli twoja witryna została zainfekowania działaj natychmiast! Zwlekając z działaniem narażasz osoby odwiedzające twoją witrynę!

Pierwsza pomoc

- Do czasu usunięcia infekcji wyłącz swoją stronę, aby chronić osoby ją odwiedzające oraz zapobiec dalszej infekcji.

- Przeskanuj swój komputer aktualnym programem antywirusowym. Skaner nie przetestuje twojej strony internetowej, ale w ten sposób zabezpieczysz się przed ponownym zainfekowaniem – jeśli do infekcji doszło podczas aktualizacji witryny.

- Zmień wszystkie hasła których używasz do logowania podczas aktualizacji swojej witryny, hasła wszystkich użytkowników, hasło do bazy danych oraz hasło do serwera FTP.

Naprawa

W zależności od skali i specyfikacji infekcji podejmij odpowiednie działanie:

- przywróć pliki do stanu zaufanego z aktualnej paczki oprogramowania lub z kopi bezpieczeństwa,

- zaktualizuj oprogramowanie swojej strony internetowej, oraz wszelkich dodatków (wtyczek, tematów).

- Jeśli nie masz innej możliwości, spróbuj sam zlokalizować i usunąć złośliwy kod.

Rodzaje złośliwego kodu

- złośliwy skrypt – może być użyty do przekierowania użytkowników na inną stronę lub załadowania złośliwego oprogramowania z zewnętrznego źródła. Wyszukaj w kodzie strony, podejrzane znaczniki script.

- modyfikacja pliku .htaccess – ukryty plik .htaccess służy do konfiguracji praw dostępu do katalogów na serwerze. Może on zostać wykorzystany przez atakującego do przekierowania odwiedzających stronę pod adres innej witryny. Sprawdź czy plik .htaccess nie zawiera podejrzanych wpisów.

- ukryty element iframes – znacznik iframe pozwala na załadowanie na stronie ramki z treścią innej witryny internetowej. Atakujący może wykorzystać ten element do wyświetlania zewnętrznych treści na twojej stronie. Ramka może też zostać tak skonfigurowana, by była niewidoczna na stronie a jednocześnie ładowała szkodliwą zawartość. Wyszukaj w kodzie strony podejrzane znaczniki iframe.

- inne zagrożenia – w zlokalizowaniu innych zagrożeń mogą ci pomóc dodatkowe narzędzia.

Dodatkowe narzędzia

- pod adresem http://google.com/safebrowsing/diagnostic?site=http://example.com (zamiast http://example.com wpisz adres swojej witryny) znajduje się strona diagnostyczna Google, pokazuje ona podstawowe dane diagnostyczne dotyczące strony

- narzędzia dla webmasterów udostępniane przez czołowych producentów wyszukiwarek również mogą pomóc w zlokalizowaniu źródła złośliwego oprogramowana:

- narzędzia Google https://www.google.pl/intl/pl/webmasters

- narzędzia Bing http://www.bing.com/toolbox/webmaster

Bezpieczeństwo

Jeśli uporałeś się z atakiem lub zastanawiasz się jak zabezpieczyć swoją stronę przed atakami zastosuj się do poniższych wskazówek:

- często aktualizuj oprogramowanie swojej strony internetowej,

- aktualizuj oprogramowanie dodatkowe takie jak wtyczki i pluginy,

- regularnie sprawdzaj czy używane przez Ciebie oprogramowanie i dodatki są aktualizowane, rozwijane i wspierane przez developerów (np jeśli używana przez Ciebie wtyczka nie była aktualizowana przez ostatnie 2 lata rozważ skorzystanie z innego aktywnie rozwijanego odpowiednika). Odinstaluj dodatkowe oprogramowanie, którego nie używasz (wtyczki, tematy),

- jeśli korzystasz z systemu zarządzania treścią takiego jak WordPress czy Joomla, zabezpiecz swoją stronę zgodnie z zaleceniami bezpieczeństwa jego producenta,

- przed instalacją dodatkowego oprogramowania (wtyczek, tematów) przeczytaj opinie użytkowników, staraj się ograniczyć ilość dodatkowych komponentów,

- używaj silnych haseł złożonych z kombinacji liter, cyfr i symboli, nie używaj tego samego hasła do logowania w różnych miejscach,

- jeśli jeszcze nie posiadasz konta w narzędziach dla webmasterów Google lub Bing, załóż je aby uzyskać większą kontrole nad swoją stroną.

Przydatnie linki

- Google – artykuł „Jeśli witryna jest zainfekowana” – praktyczne porady na temat sposobu postępowania z zainfekowaną witryną

- Google – artykuł „Pomoc dla webmasterów stron zaatakowanych przez hakerów” – plan działania

- Google – faq „Bezpieczne przeglądanie” opisujący procedury bezpieczeństwa dla stron

- Strona stopbadware.org – zawiera wiele praktycznych informacji oraz odnośników związanych z tematyką infekcji stron